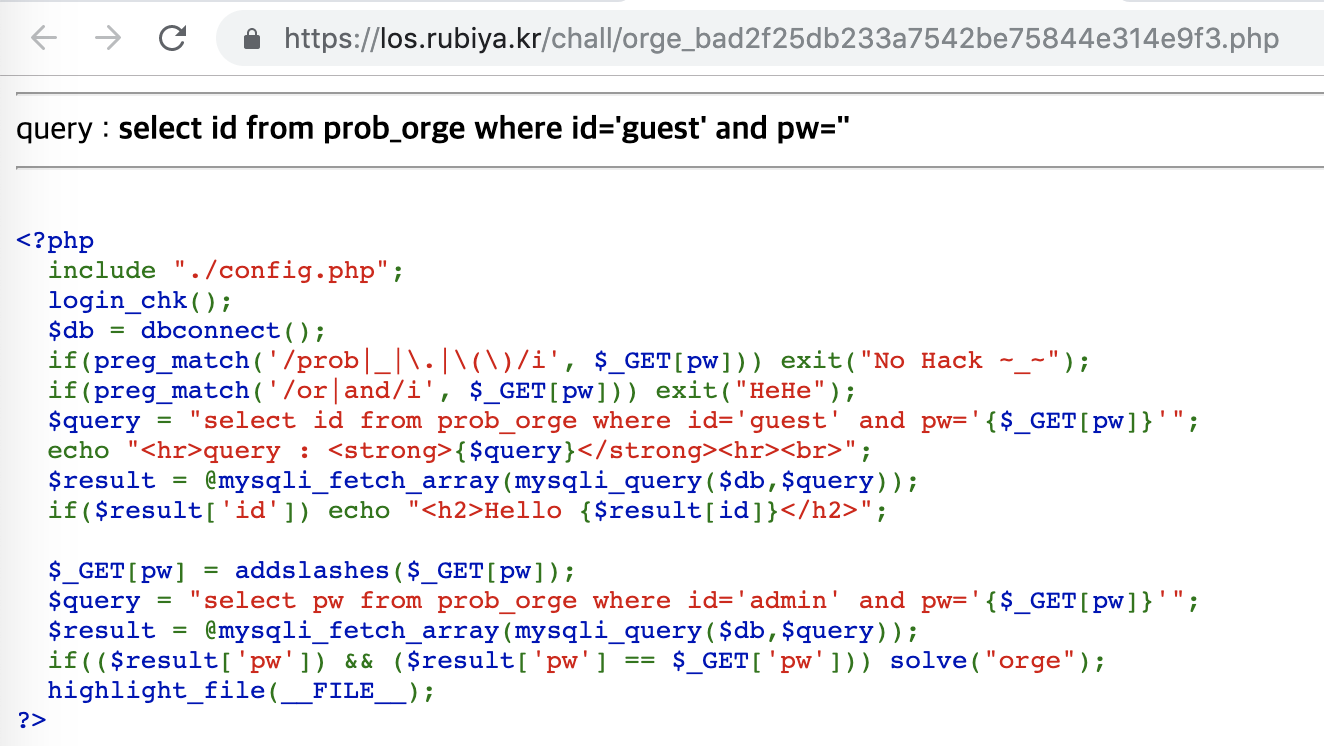

문제 풀이 처음에 문제를 보고 org문제와 비슷하다는 생각을 했다. org문제처럼 비밀번호를 직접 알아내야 문제가 풀리는 구조였기 때문이다. org에서는 직접 값들을 일일이 입력해보는 방식으로 문제를 풀었는데 이번에는 파이썬으로 비밀번호를 알아낼 수 있게 코드를 작성해보기로 했다. * 알고리즘 및 코드 설명 org문제와 마찬가지로 코드를 보면 어떤 값이 참이 될 때 Hello admin이 나오는 것을 확인할 수 있다. 그래서 그때와 마찬가지로 우리가 특정 값을 url로 넣었을 때 Hello admin이라는 글자가 페이지에 나온다면 그 조건을 만족하는 것이므로 비밀번호를 유추할 수 있다. 이 성질을 이용해 우리가 넣은 조건이 참인지 거짓인지 판단한다. 우선 length함수를 통해 비밀번호의 길이를 알아내고..